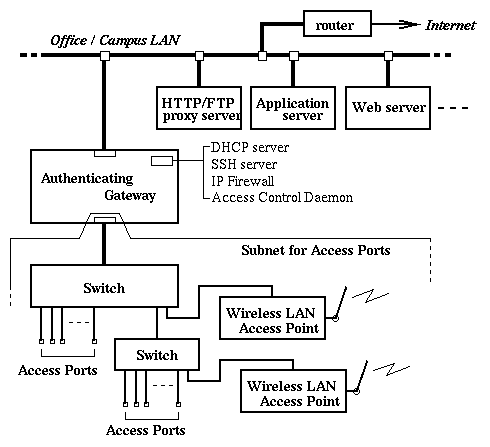

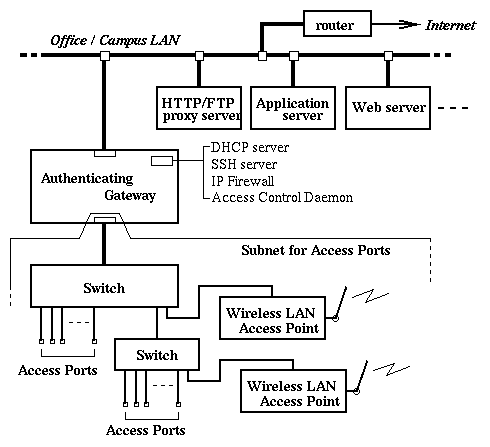

図 : 認証ゲートウェイを使用したネットワーク構成の例

Since: Sep 9, 2001

Last update: Dec 19, 2008

無線LANのアンテナや イーサネット・ジャック *1 をキャンパスやカフェ、ホテルや空港のロビーなどに配置するという事例をよく目にするようになりました。 公共の場で大多数の人間に無線LANやイーサネット・ジャックを利用させるには、 何らかのセキュリティ対策が必要です。 ユーザ認証もなしに、 誰でも自由にネットワークに接続できるようならば、 様々な不正アクセスの温床になることでしょう。

ところが、現在よく出回っている無線LAN製品のセキュリティ対策は、 このような用途には向きません。 製品紹介ではよく ``SSID/ESSID''、``WEP''、``MACアドレス認証'' を挙げてセキュリティ対策は大丈夫だと書かれています。 大規模利用者が対象ならば、SSID/ESSID や WEP の暗号化鍵は公開することになるので、 まったくセキュリティ対策になりません。 攻撃者は、SSID/ESSID と WEP の暗号化鍵を手に入れて、 ネットワークに簡単にアクセスできてしまいます。 そもそも SSID/ESSID はセキュリティ対策ではないし、 WEP (64bit (40bit), 128bit (104bit)) は暗号化鍵を秘密に保持できる利用形態 でさえもセキュリティ上の問題があるという報告もあります。

MACアドレス認証は、登録できるアドレスが一般に非常に少ない上に、 大規模利用者 *2 の登録の手間や、 盗難カードによるなりすましの問題があるので、 セキュリティ対策としては不適切です。 そもそも、利用者ではなくてハードウェアを認証するところに問題があると言えます。

IEEE 802.1x に対応し、 ユーザ認証機能により安全性を高めた無線LAN製品も幾つか登場してきました[1,2,3]。 しかし、現時点(2002年5月)ではまだ機材も高価な上に、 対応クライアントが少ないという問題があります。 今すぐに IEEE 802.1x 対応のシステムを利用できるサイトは限られているでしょう。 Windows XP では IEEE 802.1x の機能が標準で組み込まれるようになったので、 他の様々なOSでも利用できるようになれば、 IEEE 802.1x の普及が期待できるかもしれません。

イーサネット・ジャックの場合、ハブやスイッチがバックボーン・ネットワークに直結されていたり、 ルータを介して常にバックボーン・ネットワークにアクセスできるようならば、 ケーブルをジャックに挿し込むだけで様々な不正アクセスが可能になります。 MACアドレス認証に対応したスイッチが市販されていますが、 MACアドレス認証が公共利用のシステムに向かないということは、前述したとおりです。

無線LANでもイーサネット・ジャックでも、 ユーザ認証が行われるまでは外のネットワークに到達できないように、 アクセス制御を行う必要があります。 このようなユーザ認証・アクセス制限を比較的容易に、かつ安価に実現する方法の一つに、 「認証ゲートウェイ」の利用が挙げられます。 実際、これまでに幾つもの方法の提案や、実装例の紹介 *3 があります [4]。 セキュリティ面ではある程度の限界もありますが、ネットワークへの 接続口のセキュリティ対策としては非常に有効です。 無線LANアクセスポイントやイーサネット・ジャック の不正利用から身を守るためにも、 未対策のサイトでは認証ゲートウェイの設置を検討してみることをお奨めします。

以下に示す authipgate を用いる方法は、 おそらく最も単純で安価に実装できるユーザ認証・アクセス制御方法です *4。 単純ではありますが、セキュリティ面で高い安全性を有します [5,6]。 ただし、ユーザ認証時のセキュリティは優れていますが、 通信内容の暗号化による保護は考慮されていないので、 盗聴が問題となる用途では適当なセキュアな通信手段 (Secure Shell や SSL など)を併用してください。

-> 詳しいシステム構築ガイドはこちら

図 : 認証ゲートウェイを使用したネットワーク構成の例

*1 教育機関では俗に ``情報コンセント'' とも呼ばれていますが、

とても広い意味をもつ ``情報'' と和製英語の ``コンセント'' を合体させるとは、

なんとナンセンスな言葉でしょうか。教養を重視する機関で率先して使うような

言葉とはとても思えません :p

ちなみに、英語圏では

(public) ethernet jacks, portable plugs, access ports,

access points (特にwireless), open ports などが使われているようです。

完全な public や open ではないので、ethernet jacks や access ports

あたりが無難でしょうか。

*2 数千〜数万人の学生が居る学校はざらにあります。

*3 従来の方法や実装の中には、

ユーザ認証情報の盗聴対策や、ハイジャックによる「なりすまし」への対策、

偽の認証ゲートウェイへの対策が欠けているものが多く見受けられるので、注意が必要です。

例えば、暗号化されていないウェブページや telnet でログインさせるものはダメです。

*4 徹底的なハイジャック対策が必要なら、単なるIPパケットの中継ではなくて、

何らかのトンネリングを使うことになるでしょう。

現状(2002年5月現在)では普及している手頃なトンネリング手法がないので、

複雑なことをしても利用者がついてこれるようなサイトを除いては、

このような対策は難しいと言えます。

*5 OpenSSH 2.9 以降の ClientAliveInterval/ClientAliveCountMax

も利用できます。ただし SSH2 専用なので、クライアントの種類が制限されます。

authipgate を利用したシステム構築の例 :

ローミング対応VPN方式 :

他方式や他サイトに関する情報 :